GRACIAS

Monday, May 26, 2014

Bueno pues solo queria decir que pues este año que pase junto a ustedes me la pase de pelos echando relajo y nunca pense que iva a encajar como encaje con ustedes gracias por pasar esos momentos tan inolvidaves con ustedes. gracias por estar conmigo en las buenas y en las malas, esas fotos esas locuras y todo lo que hicimos juntos y solo me queda decirles

GRACIAS

GRACIAS

Posted on 9:40 AM by Unknown

Bueno esto como esta es una porquería, yo arreglare mis problemas, estudiare mi carrera que es INGENIERO METALÚRGICO, aunque muchos me dijan que no voy a poder que no alcanzare el promedio que no es para mi; no les haré caso les demostrare que yo puedo y no podrán detenerme.

Ya terminada mi carrera me enfocare en conseguir un trabajo, en salir adelante yo solo. Durante ese proceso también tratare de regresares un poco de lo que me dieron mis familiares de las cosas que me enseñaron, de ver como podría salir adelante por mi solo, hacerme entender que no todo es estirar la mano y decir "dame", sino de ver y esforzarme para yo por mi cuenta adquirir lo que deseo.

Me buscare una vida no buena sino una vida donde yo sea feliz, con esposa e hijos , con mi familia unida y un sinfín de cosas deseadas como mi fundición de metales propia.

Eso para mi es mi proyecto de vida y no me rendire hasta cumplirlo y decir.........

Ya terminada mi carrera me enfocare en conseguir un trabajo, en salir adelante yo solo. Durante ese proceso también tratare de regresares un poco de lo que me dieron mis familiares de las cosas que me enseñaron, de ver como podría salir adelante por mi solo, hacerme entender que no todo es estirar la mano y decir "dame", sino de ver y esforzarme para yo por mi cuenta adquirir lo que deseo.

Me buscare una vida no buena sino una vida donde yo sea feliz, con esposa e hijos , con mi familia unida y un sinfín de cosas deseadas como mi fundición de metales propia.

Eso para mi es mi proyecto de vida y no me rendire hasta cumplirlo y decir.........

"YO PUDE"

Posted on 9:25 AM by Unknown

Monday, February 24, 2014

Steves jobs nacio en el año de 1955, fue criado por padres adoptivos. En 1972 steve se mudo a Oregon en una ocasion viajo a la la india, el era un fanatico de la tecnologia; conocio a steve wasneak quien era tambien fanatico de la tecnologia guntos fundaron en 1976 APPLE COMPUTER INC. con su nueva y revolucionaria APPLE I la cual no tuvo exito por ser muy cara.

Se lanzo la APPLE II ya con graficas a color, en 1979 jobs inovo y transformo el mouse inventado por xerox y saco a la venta la computadora llamada LISA en 1983, despues se crearon las MACHINE TOUCH tampoco resultaron exitosas y querian comperitr con IBM.

En 1985 despidieron a jobs de su misma compañia y consiguio trabajo en PIXAR la cual se hizo famosa por la pelicula TOY STORY lanzada el 22 de noviembre de 1995 duro varios años en esa compañia y al final de todo DISNEY compro PIXAR.En 1997 jobs regreso a apple y compro next creo el iPOD, iPHONE, iPAD.

Se lanzo la APPLE II ya con graficas a color, en 1979 jobs inovo y transformo el mouse inventado por xerox y saco a la venta la computadora llamada LISA en 1983, despues se crearon las MACHINE TOUCH tampoco resultaron exitosas y querian comperitr con IBM.

En 1985 despidieron a jobs de su misma compañia y consiguio trabajo en PIXAR la cual se hizo famosa por la pelicula TOY STORY lanzada el 22 de noviembre de 1995 duro varios años en esa compañia y al final de todo DISNEY compro PIXAR.En 1997 jobs regreso a apple y compro next creo el iPOD, iPHONE, iPAD.

Posted on 10:06 AM by Unknown

Tuesday, February 11, 2014

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido.

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido.

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Hijackers

Los hijackers son programas o scripts que "secuestran" navegadores de Internet, principalmente el Internet Explorer

Los hijackers son programas o scripts que "secuestran" navegadores de Internet, principalmente el Internet Explorer

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado.

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado.

Posted on 10:47 AM by Unknown

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, incluso cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

El primer virus atacó a una máquina IBM Serie 360 (y reconocido como tal). Fue llamado Creeper, creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «I'm a creeper... catch me if you can!» (¡Soy una enredadera... agárrame si puedes!). Para eliminar este problema se creó el primer programa antivirus denominado Reaper (cortadora).

Sin embargo, el término virus no se adoptaría hasta 1984, pero éstos ya existían desde antes. Sus inicios fueron en los laboratorios de Bell Computers. Cuatro programadores (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) desarrollaron un juego llamado Core War, el cual consistía en ocupar toda la memoria RAM del equipo contrario en el menor tiempo posible.

Después de 1984, los virus han tenido una gran expansión, desde los que atacan los sectores de arranque de disquetes hasta los que se adjuntan en un correo electrónico.

CIBERGRAFIA: http://es.wikipedia.org/wiki/Virus_inform%C3%A1tico

Posted on 10:45 AM by Unknown

Monday, February 10, 2014

Saturday, January 18, 2014

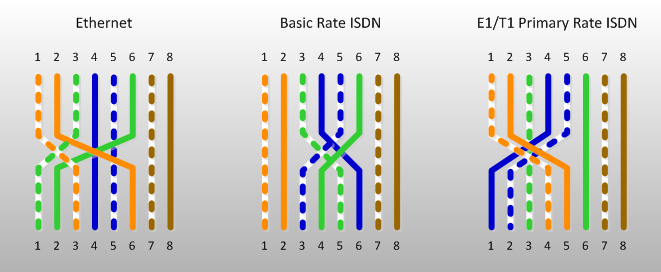

Un cable cruzado conecta dos dispositivos del mismo tipo, por ejemplo DTE -DTE o DCE -DCE, por lo general conectados de forma asimétrica (DTE-DCE), modificado por un cable llamado reticulación. [ 1 ] Esta distinción de los dispositivos fue introducido por IBM .

Los cables de cruce en un cable o en un conector adaptador permite:

- conectar directamente dos dispositivos, salida de uno a la entrada de la otra,

- dejando dos terminales (DTE) los dispositivos se comunican sin interconexión hub nudo, es decir, PC ,

- enlazando dos o más hubs, switches o routers (DCE) juntos, posiblemente funcione como un dispositivo más amplio.

-

- http://en.wikipedia.org/wiki/Crossover_cable

Posted on 7:48 AM by Unknown

Las redes punto a punto son aquellas que responden a un tipo de arquitectura de red en las que cada canal de datos se usa para comunicar únicamente dos nodos, en clara oposición a lasredes multipunto, en las cuales cada canal de datos se puede usar para comunicarse con diversos nodos. En una red punto a punto, los dispositivos en red actúan como socios iguales, o pares entre sí. Como pares, cada dispositivo puede tomar el rol de esclavo o la función de maestro. En un momento, el dispositivo A, por ejemplo, puede hacer una petición de un mensaje / dato del dispositivo B, y este es el que le responde enviando el mensaje / dato al dispositivo A. El dispositivo A funciona como esclavo, mientras que B funciona como maestro. Un momento después los dispositivos A y B pueden revertir los roles: B, como esclavo, hace una solicitud a A, y A, como maestro, responde a la solicitud de B. A y B permanecen en una relación recíproca o par entre ellos.

- Las redes punto a punto son relativamente fáciles de instalar y operar. A medida que las redes crecen, las relaciones punto a punto se vuelven más difíciles de coordinar y operar. Su eficiencia decrece rápidamente a medida que la cantidad de dispositivos en la red aumenta.

- Los enlaces que interconectan los nodos de una red punto a punto se pueden clasificar en tres tipos según el sentido de las comunicaciones que transportan:

- Simplex.- La transacción sólo se efectúa en un solo sentido.

- Half-dúpIex.- La transacción se realiza en ambos sentidos,pero de forma alternativa, es decir solo uno puede transmitir en un momento dado, no pudiendo transmitir los

dos al mismo tiempo.

- FuIl-Dúplex.- La transacción se puede llevar a cabo en ambos sentidos simultáneamente. Cuando

la velocidad de los enlaces Semi-dúplex y Dúplex es la misma en ambos sentidos, se dice que es un enlace simétrico, en caso contrario se dice que es un enlace asimétrico.

Características

- Se utiliza en redes de largo alcance WAN

- Los algoritmos de encaminamiento suelen ser complejos, y el control de errores se realiza en los nodos intermedios además de los extremos.

- Las estaciones reciben sólo los mensajes que les entregan los nodos de la red. Estos previamente identifican a la estación receptora a partir de la dirección de destino del mensaje.

- La conexión entre los nodos se puede realizar con uno o varios sistemas de transmisión de diferente velocidad, trabajando en paralelo.

- Los retardos se deben al tránsito de los mensajes a través de los nodos intermedios.

- La conexión extremo a extremo se realiza a través de los nodos intermedios, por lo que depende de su fiabilidad.

- La seguridad es inherente a la propia estructura en malla de la red en la que cada nodo se conecta a dos o más nodos.

- Los costes del cableado dependen del número de enlaces entre las estaciones. Cada nodo tiene por lo menos dos interfaces.

- http://es.wikipedia.org/wiki/Red_punto_a_punto

Posted on 7:37 AM by Unknown

Saturday, January 11, 2014

Una red informática es un grupo de computadoras que comparten información a través de tecnología de cable o inalámbrica. Por lo general están disponibles en corporaciones pero también son accesibles para pequeños negocios y personas. Se requieren dos computadoras, un protocolo y el hardware para conectarlos.

http://www.ehowenespanol.com/definicion-red-informatica-hechos_105005/

http://www.ehowenespanol.com/definicion-red-informatica-hechos_105005/

Posted on 8:01 AM by Unknown

Subscribe to:

Posts (Atom)

Popular Posts

-

Un cable cruzado conecta dos dispositivos del mismo tipo, por ejemplo DTE -DTE o DCE -DCE, por lo general conectados de forma asimétr...

-

Virus de Boot Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. E...

-

para mi todos los navegadores web son buenos asi que no hay que comparar y si uno es mejor que otro es por que nosotros tenemos prefderencia...

-

Me parecio un documental muy pequeño per te da lo que nesesitas saber de facebook aparte no sabia que mucho podrian hacer con todo lo que po...

-

yo creo que es bueno que ayan inventado los navegadores web sin eso hoy seriamos nada todo esta hecho computadora

-

De esta manera, podríamos decir, utilizando una comparación con el sector de las comunicaciones telefónicas, que www es el “prefijo” que t...

-

Una red social es una forma de representar una estructura social , asignándole un grafo, si dos elementos del conjunto de actores (tales c...

Blogger templates

Categories

You can replace this text by going to "Layout" and then "Page Elements" section. Edit " About "

comenta

About

Blogger news

Blogger templates

Pages

Powered by Blogger.

.jpg)

.jpg)